[נכתב ביחד עם עומר כהן, מומחה אבטחת מידע, פורסם בגיליון החמישה עשר של Digital Whisper]

0. הקדמה: בעיית הרשתות הלא מאובטחות והסכנות שלה.

לפני כחודש שוחררה לאוויר העולם Firesheep. בקצרה, ולמי שלא התעדכן בנושא, Firesheep הביאה את היכולת להאזין לתעבורת הרשת האלחוטית שנמצאת לידך ולקבל גישה לחשבונות הFacebook, Gmail וה Twitter של כל מי שסביבך, בהנתן שהרשת אינה מוצפנת. אותה פונקציה היתה ידועה זמן רב לאנשי אבטחה ונוצלה על ידי תוכנות כמו WiFiZoo וWireShark שאיפשרו האזנה לתעבורה; אלא שעד להגעת FireSheep השימוש בוצע על ידי יודעי ח"ן בלבד, במחשכים ולצרכים מרושעים. פתאום, באמצעות שלל כתבות בתקשורת, הצליח חוקר אבטחת מידע בשם אריק בטאלר להביא לתודעת הציבור את השאלה האמיתית: אם הבעיה ידועה לאורך כל כך הרבה שנים, כיצד שעד כה היא לא נפתרה?

בטקסט קצר זה נציג, יחד ולחוד, את הבעיות הקיימות ברשתות אלחוטיות. עומר כהן, מומחה אבטחת מידע, יתמקד בהיבטים הטכנולוגיים, בסכנות לדליפה ובשאלה כיצד ניתן לתקן את הדלף. יהונתן קלינגר, עורך דין, יעסוק בשאלות שמעניינות אותנו: האם השימוש בFireSheep, או האזנה לתעבורה בלתי מוצפנת בכלל, הוא חוקי?

1. בעיית הרשתות הלא מוצפנות.

הרשתות האלחוטיות החלו בסוף שנות התשעים של המאה הקודמת, ובשנת 1999 התגבשו שני פרוטוקולים: 802.11a ו802.11b, שהעבירו תעבורה בתדרי 5GHz ו2.4GHz. באותה העת, כל מחשב שהתחבר לתחנת בסיס יכל היה לבחור שתי אפשרויות: תקשורת שאינה מוצפנת או תקשורת מוצפנת באמצעות אבטחת WEP. התעבורה שאינה מוצפנת היתה מועברת על גלי רדיו פשוטים בין מחשבים לבין הנתבים, וכל משתמש היה יכול לקלוט את גלי הרדיו ולהעתיק את המידע המועבר. מנגד, שיטת ההצפנה שהתפתחתה, WEP, לא היתה טובה בהרבה; מודל הפעולה היה פשוט: בתחילה, משתמש הקצה שולח בקשת אותנטיקציה לנתב, הנתב שולח לו טקסט להצפנה, המשתמש מצפין את הטקסט באמצעות מפתח הWEP שניתן לו, ושולח אותו בחזרה. לאחר מכן, הנתב מאמת את ההצפנה ומאשר את הגישה. הבעיה שנוצרה כאן היתה פשוטה: הרשתות נפרצו עוד בטרם הפרוטוקול נהיה פופולרי. בשנת 2001 פרסמו סקוט פולהר, איציק מנטין ועדי שמיר מאמר בשם "Weakness in the Key Scheduling Algorithm of RC4" שהבהיר את הפשטות בפריצה, ובשנת 2008 כבר פרסמו אנדרה ביטאו, מארק הנדלי וג'ושוע לאקי מאמר ("The Final Nail in WEP's Coffin") שמציג את כשלי האבטחה.

פרוטוקולים נוספים שמאפשרים הצפנה הם ממשפחת WPA (Wireless Protected Access) בהם מפתח ההצפנה אינו נשלח בטקסט רגיל, אלא מוצפן, והינו ארוך יותר.

אלא, שעד היום רוב נקודות הגישה הינן בלתי מוצפנות. הסיבות לכך הן רבות; החל מבתי קפה שמעוניינים כי לקוחותיהם יתחברו בצורה נוחה לרשת, דרך בתים פרטיים שאינם מעוניינים בסיבוך של הצפנה ועד עסקים שאינם מודעים לסכנות הרשתות הלא מוצפנות.

הותרת הרשת פתוחה משאירה מצב בו מידע שמועבר בין מחשבים לנקודות הקצה ניתן לחטיפה והאזנה על ידי שדרי רדיו פשוטים. על פי מדריכים הקיימים ברשת, ניתן לעשות זאת בפחות מחמש דקות וזאת כיוון שכל כרטיס רשת אלחוטי יכול (אך לא חייב) לקלוט את כל שדרי הרדיו מכל הרשתות באיזור; הדבר לא שונה בהרבה מהקלטה של כל תדרי הFM באיזור או צילום מתמשך של כל תדרי האור בתדרים הנראים. אותה קלות היא שהביאה לשערוריה קלה בכל שנוגע להעתקה של שדרי רדיו. לפני כחצי שנה התגלה כי Google הקליטה את כל האותות שקלטה מרשתות שאינן מוצפנות בעת שמיפתה את הערים באמצעות רכבים. המיפוי גרם לתהודה ציבורית ולכך שגוגל הפסיקה עם המיפוי ואף לסכסוך משפטי של גוגל עם רשויות החוק.

אלא שמעשיה של גוגל לא היו כה חריגים בנוף. בחודש אוקטובר 2010 פורסם תוסף לדפדפן Firefox בשם Firesheep. התוסף אפשר לכל גולש לקבל שליטה על חשבונות אליהם גולשים משתמשים ברשת. התוסף אינו חדשני, אלא שהממשק שלו עוזר והופך את המלאכה שעד כה דרשה ידע בכתיבת שורות Bash או סקריפט קטן ללחיצת כפתור. בעקבות הגילויים בתקשורת אודות התוסף, קמו מספר "פתרונות" לבעיה שיצר התוסף; לצערנו, אף אחד מפתרונות אלה אינו מספק את הדרישות הראויות על מנת להקרא פתרון, כיוון שהם מעמיסים על המחשב ועל התעבורה, ואינם מונעים את הבעיה האמיתית, שהיא הקלות שבה ניתן לגלות את המידע. הפתרון הראשון הוא FireSheperd, שיוצר תעבורה מדומה ובלתי יעילה, שמטרתו היא לגרום לקריסה של מערכות Firesheep המאזינות לתעבורה. כמו כן, יצא לאור התוסף BlackSheep שמטרתו היא לזהות מתי מתחקים אחרייך ברשת האלחוטית. אלא, שבמקרה כזה התוסף אינו מושלם, הוא עובד רק עבור דפדפן Firefox והוא לא מונע את הבעיה, אלא רק מזהה אותה. אפשרות נוספת וחלקית היא התוסף HTTPSEverywhere שאמור להצפין את כל התעבורה לאתרים הגדולים שמאפשרים זאת; אלא שאמור היא מילה בעייתית, במיוחד כיוון שכאשר אתרים מציגים Frame שנלקח מאחד מהאתרים אותם יכול FireSheep לחטוף, התוסף לא מאפשר את ההצפנה שלהם.

2. ניסויים קליניים:

לצורך הניסוי פתחנו במעבדה רשת אלחוטית בשם "Firesheep_Warning" על ראוטר של Level One מסוג WBR-3406TX, עם חיבור 12 מגה של HOT ודרך ספקית האינטרנט CCC. המחשב המאזין היה מכונה וירטואלית של Windows XP שרצה תחת Ubuntu 10.10 ועבדה עם כרטיס Edimax USB 7318USg. העבודה העיקרית היתה לגרום לכל הקונפיגורציה הזו לעבוד. מסתבר שלהפעיל כרטיס רשת תחת מכונה וירטואלית זה נחמד, אבל לצערנו היכולת של חלונות לעבוד עם כרטיס הרשת היתה מוגבלת. קודם כל, הרשת היתה צריכה לעבור לערוץ 6 (ולא 11) על מנת להקלט בכלל (וניסינו עם מספר ראוטרים).

ההתחלה היתה מתסכלת ביותר, כאשר המכונה הוירטואלית לא קלטה את החשבונות שמחוברים מאותו מחשב ועל כרטיס אחר, אלא רק את אלו שחוברו מהמכונה הוירטואלית בלבד:

עם מחשב נוסף, הAspire One AOA ZG5, הכבשה לא הצליחה לקלוט; כבר התחלתי לחשוד שמדובר בפיקציה. החלפתי למחשב נוסף, הDellXPS M1210 הותיק והנאמן שלי, אלא שגם אותו לא הצלחתי לקלוט. יוק.

מחר ננסה שוב בבית קפה.

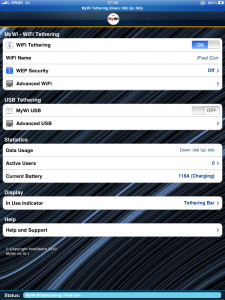

כמה ימים מאוחר יותר נערכה "הועידה ה-12 לאבטחת מידע ולהמשכיות עסקית 2010" ויצאנו לנו לדרכנו לקראת הרצאה שם. הטלפון הסלולרי שלי, Nokia E72 שימשה כנקודת גישה שנקראה iFeel, כשם אתר האינטרנט של מארגני הכנס. עומר הריץ את Firesheep על הMacBook Air החדש והיפה שלו, ודווקא הצלחנו לקלוט יפה כל מיני פרטים, אבל היתה מגבלה של עשרה מכשירים שיכולים להתחבר. לכן, עומר הרים את MyWi שמאפשרת להפוך את הiPad שלו לראוטר.

מכאן, הצלחנו להראות לא מעט חיבורים שבוצעו לרשת, בין היתר חשבונות פייסבוק, יאהו ווורדפרס (שהיו שלנו) וגם חשבונות של מי שהתחבר באמצעות הרשת:

המסקנה היתה ברורה: הכבשה עובדת, לא טוב, אבל עובדת.

3. השאלות המשפטיות.

שתי שאלות משפטיות עומדות בנוגע לשימוש בכלים לקליטת תעבורת רשת אלחוטית. שתי השאלות שונות ומצריכות התייחסות חדשנית למשפט, ויכול שבגלל המתח בין שתי שאלות אלה גם מי שישתמש בכלי כמו Firesheep עשוי למצוא עצמו מצליח להתגבר על אישומים פליליים; לגבי השאלה האזרחית, של האם מותר להשתמש במידע או לא, הרי שדווקא כאן לבית המשפט היתה לאחרונה הזדמנות לדון בשאלה זו (ת"א 17024-09-09 גל-על מוצרי שתיה בע"מ ואח' נ' תנה תעשיות (1991) בע"מ ואח') אולם בית המשפט בחר להשאיר את השאלה ליום אחר, ואנו נגיע לכך בהמשך. (ואגב, לאחר כתיבת מאמר זה ראיתי כי עו"ד נתי דוידי ועו"ד אוריה ירקוני, חברי היקרים (באמת, באמת) כתבו דעה שונה לגמרי בחורימבה)

3.1 האם שימוש בFiresheep הינו האזנת סתר או חדירה לחומר מחשב: שני חוקים עשויים לחול על קליטת מידע באמצעות Firesheep; הראשון הוא חוק האזנת סתר, תשל"ט-1979 והשני הוא חוק המחשבים, תשנ"ה-1995. שני החוקים מכילים איסורים ספציפיים; הראשון אוסר על האזנה של שיחה, כאשר שיחה כוללת גם "תקשורת בין מחשבים"; השני אוסר על חדירה לחומר מחשב, אך קובע כי האזנת סתר אינה חדירה לחומר מחשב. כלומר, קליטת המידע באמצעות Firesheep הוא האזנה לתקשורת בין מחשבים ולא חדירה לחומר מחשב (להבדיל מהשימוש במידע שנקלט, שיכול אחר כך להיות אחר כך חדירה). בית המשפט עמד על ההבדלים בין השניים בפ 40206/05 (מחוזי תל אביב) מדינת ישראל נ` אברהם בללי. באותו המקרה נדרש בית המשפט לשאלה (כחלק מפרשת הסוס הטרויאני) האם התקנה של סוס טרויאני על מחשבו של אדם היא חדירה לחומר מחשב או האזנת סתר ופסק כי "חרף הוראת סעיף 4 סיפא לחוק המחשבים, הקובע: "…אך למעט חדירה לחומר מחשב שהיא האזנה לפי חוק האזנת סתר, התשל"ט-1979", במקרה דנן אין כל מניעה להרשיע את הנאשם בגין העבירות הן לפי חוק המחשבים והן לפי חוק האזנת סתר, שכּן בשלב הראשון, הנאשם חדר למחשבי הקורבנות כאשר באמצעות חֲדירה זו השיג הן חומרים האגורים במחשב והן חומרים שהושגו כתוצאה מ"תקשורת בין מחשבים"; בעוד שסעיף 4 לחוק המחשבים מתייחס לשלב החֲדירה למחשב והעתקת החומרים האגורים במחשבי הקורבנות, הרי שחוק האזנת סתר יחול על השלב הבא, ורק על אותם קבצים שהושגו תוך כדי ה"תקשורת בין המחשבים"."

3.2 ההבדל בין האזנה לחדירה.

בהחלטה אחרת באותו התיק נשאל בית המשפט האם העתקה של הודעת דואר אלקטרוני היא האזנת סתר או חדירה לחומר מחשב. בית המשפט נשאל האם העתקה של הודעה שטרם הגיעה ליעדה היא האזנת סתר או תפיסה של חפץ, וקבע כי "יוצא כי מסעה של הודעת הדוא"ל בדרכה לנמען כוללת עצירות ביניים. דומה הדבר לרכב הנוסע מת"א לחיפה ובדרכו עוצר בתחנת דלק לשם תדלוק, האם ניתן לומר כי עצירה זו קוטעת את מסעו של האדם הנוהג ברכב מת"א לחיפה? האם ניתן לומר כי העצירה בתחנת הדלק משמעה סיום המסע ותחילת מסע חדש? אומנם מבחינה טכנית בוצעה עצירה אך מדובר בעצירה הכרחית לשם המשך המסע והגעה ליעד הסופי, כל עת שהרכב לא הגיע לחיפה נאמר כי האדם נמצא בדרכו ליעד שלשמו יצא. ובמילים אחרות, בחינת מסעה של הודעת הדוא"ל בטווח האלקטרוני ראוי שתיבחן מתוך השקפה כוללת על תהליך תעבורת הדוא"ל מרגע שיגורו מנקודת המוצא ועד להגעתו למחשב היעד, מכאן שתפיסת המסר על מחשב ספק השרות מהווה תפיסה ב"זמן אמת" במהלך תהליך העברה ולפני שהסתיימה ה"תקשורת בין מחשבים", כהגדרת חוק האזנת סתר ל"שיחה"" (פ 40206/05 מדינת ישראל נ' פילוסוף).

חשיבות הסיווג, האם Firesheep מבצעת האזנת סתר או חדירה לחומר מחשב דרושה לצורך הבנת ההגנות הרלוונטיות ולצורך בניית יסודות העוולה; בעוד שבמקרים של חדירה לחומר מחשב ניתן למנות הגנות כמו הרשאה (פ 9497/08 פרקליטות מחוז ירושלים נ' משה הלוי), במקרים של האזנת סתר קיימת הגנה טובה יותר.

3.3 האזנת סתר של שיחה פומבית.

חוק האזנת סתר קובע במפורש כי נאסר על האזנה לשיחה פרטית, ברשות היחיד, בין אדם לאדם. החוק קובע כי האזנה היא "קליטה או העתקה של שיחת הזולת, והכל באמצעות מכשיר"; ללא קיום המכשיר, אין האזנת סתר, והעניין חשוב במיוחד כאשר מדובר על קליטה אנושית. היתרון הנוסף של חוק האזנת סתר הוא סעיף 8 לחוק, שקובע כי האזנת סתר שנעשתה "בתחומי התדרים של חובבי רדיו ושל שידורים לציבור" היא האזנה מותרת, וכי האזנה שנעשתה ברשות הרבים "באקראי ובתום לב, אגב הקלטה גלויה שנועדה לפרסום ברבים או למחקר" היא מותרת, כאשר "רשות הרבים" מוגדר כ"מקום שאדם סביר יכול היה לצפות ששיחותיו יישמעו ללא הסכמתו, וכן מקום שבו מוחזק אותה שעה עצור או אסיר".

כמובן שלאור האמור במאמר זה ניתן להניח כי אדם סביר היה אמור לצפות ששיחותיו ברשתות שאינן מוצפנות ישמעו ללא הסכמתו; אלא שהדבר לא בהכרח נכון. כמו כן, השימוש בתוסף Firesheep אינו בדיוק "באקראי ובתום לב, אגב הקלטה גלויה". שאלת הצפיה הסבירה לפרטיות היתה אמורה לחול כאן (ברע 1376/02 יפת שלמה נ' ידיעות אחרונות) אלא שFiresheep יכול היה להיות מה שהפך את הכף.

במקרה מעניין מאוד בשנות התשעים הואשם דב טל בהאזנת סתר לאחר שזה רכש סורק תדרים והאזין לשיחות טלפון שבוצעו בין טלפונים סלולריים לא מוצפנים לטלפונים קוויים. בית המשפט נדרש לשאלה האם האזנה למכשיר סלולרי יכולה כלל להיות האזנת סתר ופסק כי על מנת שתבחן שאלת האזנת הסתר, השאלה הראשונה היא האם אדם יכול שיהיה כלל צד לשיחה: "הנאשם לא היה "בעל שיחה", כפשוטו של לשון ועל פי הפרשנות הראויה של הלכת צ'חנובר, אם אריה מינטקביץ, בעת שזה שוחח עם חיים שטסל או יואב יצחק, לפי הענין בכל אחת משתי השיחות המוקלטות. והטעם לכך נהיר וברור, שכן המכשיר שבו השתמש הנאשם להאזנה לשתי השיחות האלה, סורק הערוצים א/4, לא יועד, אף לא איפשר – ולא היתה על כך מחלוקת – למשתמש בו, לנהל שיחה עם מאן דהוא, כי אם להאזין בלבד". (תפ (ת"א) 2762/94 מדינת ישראל נ' דב טל).

דומה שבמקרה של רשתות אלחוטיות השאלה עשויה לקום, אולם עדיף שלא לדון בה בשלבים אלה; כן, למאזין ברשת אלחוטית בלתי מוצפנת האפשרות להיות צד לשיחה באמצעות ARP Poisoning או על ידי הוספת רכיבים לתקשורת, אך לא כך המטרה.

בית המשפט המשיך במקרה של דב טל לדון בשאלה האם האזנה לתקשורת סלולרית לא מוצפנת יכולה להיות האזנה ותהה האם השיחה הסלולרית דומה יותר לטלפון קווי או למכשיר קשר; אם היתה השיחה דומה יותר למכשיר קשר, הרי שלא היה ניתן להרשיע את טל בסוגיה של האזנת סתר. בית המשפט דן בשאלה וקבע כי "מופרך יהא, לפיכך, גם מן הצד העניני הזה, לקבוע כי יש לראות את המשוחח בפלאפון, על פי טיב מכשירו, כמי שנתן הסכמתו להאזנה לו, ובכך להכשיר גם האזנה לשיחות טלפון, המואזנות, אגב כך, באמצעות הפלאפון, כאשר המשוחח בטלפון, לכל הדיעות, איננו כזה שניתן לראות בו מסכים להאזנה לשיחתו. הבחנה בין שני צידי השיחה, הפלאפון והפלאפון, לענין זה, איננה אפשרית טכנית ואף זה ממין הנימוקים התומכים בראיית הפלאפון כטלפון".

במקרה מוקדם יותר, שאובחן על ידי בית המשפט במקרה של דב טל, פסק בית המשפט כי "אם בתקשורת של טלפון, המתנהלת כל כולה על גבי קו המתוח בין מכשירי הטלפון של בעלי השיחה, קיימת ציפיה טכנית ממילא גם ענינית ולאורה גם משפטית – שזר לא יתערב בשיחה, וההתערבות היא בבחינת הסגת גבול ענינית ומשפטית, הרי בתקשורת על גלי האתר אין זכות ואין יסוד לצפיה אשר כזו. אדרבא, יש כל הטעמים להיפוכה של צפיה זו. אדם המשלח דבריו ומילותיו באמצעות מיקרופון לגלי האתר, יודע מראש כי אף בלא שעוף השמים יוליך את הקול, הגלים עצמם מוליכים אותו לארבע רוחות השמים, וכל מי שמקלט רדיו בידו, ולא כל שכן מקלט רב עצמה וחד קליטה כמכשיר קשר של חובבים, בהכרח הוא שיקלוט את שיחתו אפילו בבלי משים. זה טבעם של גלי האתר, שהם פתוחים ומתפשטים במעגלותיהם הסמויים מן העין, וכך, כהוויתם, הם עומדים לרשותו של כל הבא לשדר. והוא, ברצותו משדר וברצותו אינו משדר. לפיכך, אם בידיעה ברורה של תנאי השידור והקליטה הוא עומד ומשדר, יש לראותו כמי שסבר וקיבל כי יהיה גם שומע ומאזין לא רצוי לשיחתו. עצם השידור מעיד עליו כי נתן הסכמתו לדבר או הביע יחסו החיובי לדבר" (עפ 48/87 איתן צ'חנובר נ' מדינת ישראל פ"ד מא(3) 581)

בית המשפט ממשיך ומסביר באותו המקרה כי "כאשר הפותח בשיחה אומר את דבריו באופן שאחרים יכולים להאזין. הוא נוטל על עצמו את הסיכון, שאחרים, שהוא לא התכוון שיאזינו לשיחתו, ישמעוה. דומה הוא לאדם הצועק את דבריו לחברו ברשות הרבים. אין הוא יכול לצפות, שדבריו יישארו סמויים, ושאחרים, המצויים בטווח שמיעה, לא ישמעו את דבריו. בפעלו כך הוא במודע הופך כל אדם כזה ל"בעל שיחתו". לעובדה, שהוא צועק את דבריו לא ברחוב אלא במכשיר האלחוט, ישנה אותה תוצאה על כל המשתמע מכך."

כלומר, אם להסתמך על הלכת צ'חנובר, ניתן להבין כי בהתחשב בכך שלאדם אין צפיה כי התשדורת תהיה פרטית, הרי שהאזנה לתעבורה לא תחשב האזנת סתר; אלא, שבמקרה כזה, אני בספק אם כך יהיה הדבר. בתי המשפט יעדיפו לאבחן את התעבורה האלחוטית כתעבורה פרטית, גם אם זו אינה מוצפנת מאותן סיבות שהודגמו בהלכת דב טל; השופט, שרגיל לגלוש באינטרנט ולא להבחין בין תעבורה מוצפנת לשאינה מוצפנת, יטען כי לגולש המצוי קיימת צפיה סבירה לפרטיות, גם אם טכנולוגית הדבר אינו נכון.

ולמה דומה הדבר? לאדם הגר בבית מזכוכית, ומתלונן כאשר סודותיו חשופים לכל.

3.4 חדירה לחומר מחשב: על השימוש במידע שנתפס.

עד כה עסקנו בשאלה האם מותר להשתמש בתוכנה כמו Firesheep על מנת להאזין לתעבורה. כעת, גם אם היינו יוצאים מנקודת הנחה שמותר להשתמש בתוכנה על מנת להאזין לתעבורה, עולה השאלה האם מותר להשתמש במידע שהושג [ותודה לעו"ד אפי פוקס שיחד עמי חיבר את הפסקאות הבאות במסגרת עבודה אחרת]: חוק המחשבים קובע בסעיף 4 את העבירה של חדירה לחומר מחשב ואומר כי "החודר שלא כדין לחומר מחשב הנמצא במחשב, דינו – מאסר שלוש שנים; לענין זה, "חדירה לחומר מחשב" – חדירה באמצעות התקשרות או התחברות עם מחשב, או על ידי הפעלתו, אך למעט חדירה לחומר מחשב שהיא האזנה לפי חוק האזנת סתר, התשל"ט-1979".

ראשית, יש עלינו להבין מהו יסוד ה"חדירה" אותו דורשת העבירה? יסוד החדירה דורש כניסה בלתי מורשית, בכח או תוך עקיפת אמצעי הגנה מפורשים. בהקשרים אחרים למונח חדירה, הבהיר בית המשפט העליון כי "עניינו של הסעיף במניעת חדירה פוגענית לצנעת הפרט באמצעים טכנולוגיים, ולא בהגנה מפני שימוש פוגעני במראה פניו" (רעפ 9818/01 שמעון ביטון נ' ציון סולטן (פורסם בנבו), וכי חדירה דורשת אלימות השקולה לאלימות פיסית, גם במקרה של חדירה למחשב או באמצעותו (ד"נ 9/83 בית הדין הצבאי לערעורים נ' ועקנין, פ"ד מב(3) 837).

חדירה מפורשת כinvasion: פלישה, כניסה בכח, התפרצות, או השגת גבול. דרישת החדירה בכח הינה משמעותית על מנת להבין מהו יסוד העבירה; עבירת חדירה לחומר מחשב דורשת מעקף של אמצעי הגנה.“עצם העובדה שבעל מחשב איננו שש למעשי החודר אליו, איננה מספקת. העובדה שבעל האתר איננו מעוניין במעשי אחרים אין לה דבר עם ההליך הפלילי. רק אם החדירה הצליחה לעקוף אמצעי אבטחה ברורים כלשהם, ומטרתה הייתה לעקוף אמצעים אלו, אז ורק אז מדובר בחדירה שלא כדין" (ת"פ (י-ם) 3047/03 מדינת ישראל נ' מזרחי, פ"מ תשס"ג(3) 769 וכן תפ (ת"א) 10363/00 מדינת ישראל נ' ברמן רם (פורסם בנבו)).

פרשנות זו, הדורשת יסוד של כניסה בכח ולמטרות פסולות על מנת לקיים "חדירה" הינה הפרשנות היחידה המתיישבת עם ההגיון. כך גם גורס כב' השופט אברהם טננבוים בהחלטה בנושא הלוי (פ 9497/08 מדינת ישראל נ' משה הלוי) כאשר פסק כי חדירה לאתר אינטרנט, לאחר שסופקה לנאשם מחרוזת שקולה לססמאת הגלישה, בה ביצע הנאשם שורה של מעשים בשם המתלונן, אינה חדירה לחומר מחשב.

לשיטתנו, שימוש באמצעי כמו Firesheep מהווה יסוד כוחני, שמשמש לעקיפה של אמצעי אבטחה ברורים.

כלומר, בעוד שקליטת המידע על ידי Firesheep עשויה להיות חוקית במקרים מסוימים וכאשר הציבור מודע לסכנות הקיימות ברשתות אלחוטיות, הרי ששימוש במידע הזה לצורך חדירה לחשבונות המשתמש אינה, וככל הנראה תהווה חדירה לחומר מחשב. לאחר שאדם קיבל ססמא על ידי האזנת סתר, גם אם אותה האזנה היא חוקית, עדיין אין בידיו הרשאה להשתמש בססמא זו.

על שאלת החריגה מהרשאה בדין הישראלי, והאם אדם המחזיק בססמא רשאי לעשות בה שימוש נערך דיון מקיף ורחב, אך השאלה לא הוחלטה. בין היתר, ניתן לראות את דעתו של מיכאל בירנהק (מ. בירנהק, משפט המכונה: אבטחת מידע וחוק המחשבים, שערי משפט ד( 2) התשס"ו, 335) שמסביר כי חריגה מהרשאה הינה "עניין שיש לבחון ולהכריע בו לפי הדין הכללי הקיים (פגיעה בפרטיות, הפרת זכויות יוצרים, הפרת סוד מסחרי, דיני חוזים ודיני העבודה), או לפי דין משמעתי" (…) אין לפרש את עבירת החדירה שלא כדין שבחוק המחשבים כאוסרת חריגה מהרשאה. כך ניתן משקל פרשני ראוי להיסטוריה החקיקתית של חוק המחשבים, כמו גם לתכליתו". ההיסטוריה החקיקתית עליה מדבר בירנהק הינה סעיף 5 להצעת חוק המחשבים, אשר קבע הוראה מפורשת בדבר שימוש חורג מהמטרה שלמענה ניתנה הרשות, אך הושמט מהחוק עצמו.

ניתן לגזור פרשנות שווה מהשמטת סעיף זה על ידי הוראות התקשי"ר האוסרות על שימוש בחריגה מהרשאה: “65.194 לא ישתמש עובד במחשב או במסוף אלא לצרכי העבודה בלבד" וכן “65.195 לא ישלוף עובד נתונים ממאגר מידע, אלא אם הוסמך לכך, ולצורך תפקידו בלבד" (וראו גם עשמ 3275/07 שמואל ציילר נ' נציבות שירות המדינה, עש"מ 222/07 יוסף אסדו נ' נציבות שירות המדינה)

כלומר, צריך שיהיה איסור ספציפי לשימוש במידע על מנת להקים את החריגה מהרשאה; אכן, את אותו איסור ניתן לגזור מכך שהמידע אינו פומבי בצורה מובהקת. אלא שגם אז, עולה השאלה האם שימוש בססמא (או Cookie) שניטלה ללא ידיעת האדם, אך שלא בניגוד לחוק, עומדת בהגדרה של מעקף אמצעי אבטחה.

אני מקווה שלעולם לא נדרש לשאלה הזו בבית המשפט.

4. מאובטח מול פתוח, האם ניתן להשיג רשת מוצפנת ופתוחה.

ההמלצות, על מנת להמנע ממצבים של חטיפת Cookie, הן פשוטות, אך לעולם לא אופטימאליות:

4.1 נעילת רשתות: שימוש ברשתות מאובטחות ומוצפנות בWPA2 על מנת להמנע מאפשרות פריצה. אולם, החסרון הידוע במצב זה הוא שאי אפשר אלא להתחבר רק לאחר קבלת הססמא, מה שמונע את האפשרות לחיבור פתוח.

4.2 רשת WPA2 עם ססמא ידועה מראש: ניתן כמו כן לקבוע מפתח WPA2 קבוע וידוע מראש לרשתות אלחוטיות אשר יתן את האפשרות להתחבר בצורה מאובטחת. אחד החוקרים הציע את האפשרות כי כל הרשתות המוצפנות ישתמשו בססמא Free על מנת לאפשר גישה. החסרון כאן הוא מובהק, כיוון שעדיין לא ברור האם הרשת חינמית או לא.

4.3 הצפנת התעבורה: ניתן להשתמש בתוספים כמו HTTPS Everywhere על מנת להכריח אתרים להשתמש בהצפנה; אלא שהתוספים עובדים רק באתרים אשר מאפשרים זאת, ולא תמיד מגנים מהעברת מידע כאשר אותן עוגיות מתבקשות באתרים אחרים. כך, לדוגמא, אם תגלוש באתר Ynet, יופיע iframe שמושך תוכן מfacebook. גם אם תשתמש בתוסף HTTPS Everywhere, הרי שהתעבורה לא תעבור מוצפנת והCookie שלך יעבור באוויר.

4.4 שימוש בVPN: החסרון בשימוש ברשת פרטית וירטואלית הוא שאין לכל אדם את הנגישות הידועה לרשתות ושחלק מהרשתות האלו, בהיותן רשתות פנים ארגוניות, חוסמות את הגישה לחלק מהאתרים הרצויים.

5. המלצות וסיכום.

טרם הגיע הפתרון האופטימאלי להתגוננות בפני האזנה לתקשורת אלחוטית, אך אין הדבר אומר שיש צורך להתנתק מהרשתות האלה. כאשר מתחברים לרשת אלחוטית פתוחה צריך להזהר, לחשוד ולבדוק מי מאזין מסביב, אולי תגלו משהו מעניין.

ששששש, יונתן, ככל שהציבור יודע יותר על הצפנה איכותית של רשתות אלחוטיות, כך קשה לנו יותר להשתתף באינטרנט של השכנים שלנו.

אמיר,

תמיד אפשר לבנות שני נתבים (או נתב עם שתי רשתות). זה יפתור את הבעיה ויטפל בצורך להתעלק על השכנים.

לא ברורה לי הבעיה במקרה 1 בסיכום: כל מה שצריך הוא שבכל מקום בו יש אינטרנט אלחוטי לרשות הקהל יהיה כתוב מה הססמא. יותר מזה- ניתן אפילו להתחכם ולהכניס את הססמה כחלק משם הרשת.

מעתה במקום "Firesheep_Warning" אמור "Firesheep_Warning_password_12345"

1. לא בדיוק קשור,אבל כשעזרתי לחבר להקים רשת תומכת של בזק אמרה לי בעברית מפורשת ופשוטה שאני צריך לשלם לבזק כסף בשביל להצפין רשת אלחוטית.

2. לגבי 3.4 נראה לי שזה תלוי הקשר. אם אני יושב בבית קפה צריך להיות די ברור שאין לי שום ציפיה לפרטיות מאחר שאני משתמש בנתב של בית הקפה ואין לי שום חוזה מולו שניתן יהיה לפרש אותו כהתחיבות למשהו, ובנוסף ההאזנה אלי היא מקרית. לעומת זאת בבית זו ההאזנה היא ממוקדת ואנשים בדרך כלל לא קונים נתבים במיוחד בשביל שיקלטו גם מחוץ לדירה שלהם.

לא הבנתי מדוע HTTPS/SSL/TLS הוא לא פתרון.

קובי, Https הוא פתרון לאתר שתומך בו, אבל אם האתר מעביר עוגייה שלך לאתר אחר באורח לא מוצפן, הרי שהפרתון לא עובד. כך עם Ynet שמעביר עוגייה שלך לפייסבוק, והמעבר הזה אינו מוצפן גם אם תשתמש ב-https-everywhere, וכן הלאה. כדי שהדברים שציינת יפתרו את הבעייה, על האתרים לתמוך בהם.

נוב, לא הבנתי את הקשר למעבר בין אתרים. למיטב הבנתי (ואני ממליץ לכולם להאזין לפרק העוסק ב firesheep של הפודקאסט security now) אם גם Ynet וגם פייסבוק היו תומכים ב- SSL אז לא הייתה שום בעיה.

אפילו אם רק פייסבוק היה תמוך ב- SSL, אזי ynet לא היה יכול להעביר לו עוגיה בלתי-בטוחה. בכלל, מה כבר firesheep יכול להוציא מ-ynet?

איתמר,

כאשר בYnet יש iframe שמאפשר לעשות like, אז במצב כזה, כיוון שהעמוד אינו בתחום המתחם של Facebook, התוסף לא מפנה לתקשורת מאובטחת במקרה כזה ולכן העוגיה עוברת לפייסבוק בצורה לא מאובטחת ומאפשרת האזנה (נסה את זה).

לצערי אצלי על הלפטופ פיירשיפ מסרב לעבוד, אז אני לא יכול לבצע את הבדיקות הנ"ל. חוץ מזה, מה בדיוק אפשר לבדוק אם פייסבוק ממילא עדיין לא תומך ב- SSL?

בנוגע לבעיות הפעלה והאזנה במחשבים מסויימים, Firesheep מתבסס על WinPcap שמאפשר להאזין לתקשורת שכרטיסי הרשת מקבלת. כרטיסי רשת אלחוטיים מסויימים (במקרה שלי מתוצרת Atheros) לא מאפשרים לעבוד במוד הנדרש על מנת להאזין לתקשורת שאינה שייכת לכרטיס שבשימוש.